original:

dosattack.html

J'ai commencé à écrire cet article il y a presque un an, après les assauts d'attaques smurf lancés contre divers réseaux sur Internet. A cette époque, la toute dernière attaque de Denial of Service découverte était un outil paralysant ayant un seul but; inactiver une machine distante en la floodant avec plus de trafic qu'elle ne pouvait supporter. L'attaque smurf était la première des attaques DoS bien connue (et bien abusée) qui pouvait réellement paralyser un réseau quelconque, quelle que soit sa taille ou sa bande passante. C'était donc un nouveau problème pour les administrateurs et personnel de sécurité du monde entier.

Le Principe

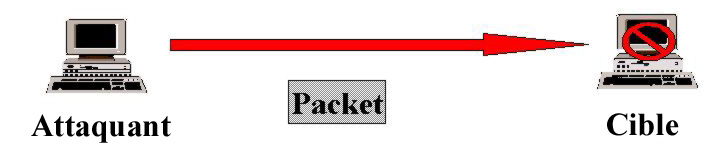

Aussi connue sous le nom de Network Saturation Attacks ou Brandwidth Consumption Attacks, la nouvelle génération d'attaques DoS floode un réseau distant avec une vertigineuse quantité de trafic. Les routeurs et serveurs visés vont à une vitesse surmultipliée, essayant d'acheminer et d'assimiler chaque paquet qui arrive. Comme le réseau reçoit de plus en plus de ces paquets illégitimes, il va rapidement refuser le trafic légitime, tel que le web et les mails. En quelques minutes, toute l'activité du réseau est coupée du fait que l'attaque consomme toutes les ressources disponibles du réseau.

Précédant l'attaque de saturation de la bande passante, la plupart des attaques DoS impliquent l'envoi de très peu de paquets mal-formés à un serveur distant, entraînant ainsi son plantage. Ceci est du à un bug qui fait que plusieurs serveurs assimilaient les paquets mal-formés, provoquant ainsi une réaction en chaîne. Ces paquets (ou Magic paquets) consistaient en l'envoi de données dont l'en-tête contenait des ordres propres a des options de protocole de réseau, et qui étaient présentées dans un mauvais ordre, qui ne correspondaient pas, ou qui étaient de trop grand format. Par conséquent, un serveur qui recevait ces paquets mal-formés n'avait pas de règles ou indications disant comment il devait réagir et traiter ces paquets. Le résultat était une panique ou un plantage du système qui forçait simplement à éteindre ou à redémarrer la machine. La plus connue des attaques de ce type est peut-être l'attaque WinNuke (écran bleu de la mort).

Sans regarder l'éthique ou le motif, les attaques DoS de Magic Packets ont montré un soupçon de grâce dans leur exécution. Un simple paquet envoyé d'un serveur à un autre, le faisant planter ou redémarrer, représentait une attaque bien ciblée. La précision avec laquelle ces paquets sont envoyés est analogue à l'utilisation d'un scalpel en chirurgie. En contrepartie, les attaques de saturation de bande passante impliquaient l'envoi de millions de paquets. Pire, une fois lancée, l'attaque ne respectait pas ce qui se trouvait entre le point de départ et le réseau ciblé. Dans plusieurs cas, des milliers de clients partageant la bande passante avec la cible sont aussi affectés. Une simple attaque de cette nature avait la possibilité de couper des milliers de machines d'Internet d'un seul coup. Ces attaques sont donc équivalentes à l'usage d'une hache en chirurgie.

La génération suivante

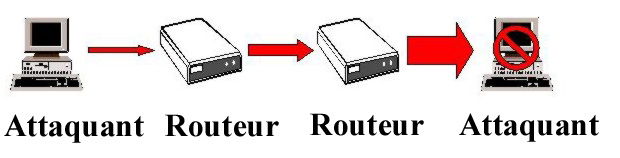

Les attaques comme la smurf DoS ont un effet de cascade qui peut être vu comme une avalanche virtuelle. Le point de départ n'est rien de plus que quelques pierres et boules de neiges (paquets). En descendant la pente (le chemin du routeur à la cible), ils accumulent plus de masse et déclenchent la création de plus de boules de neiges. Le temps que la coulée arrive en bas de la montagne (la cible), elle est submergée de neige et de rochers. Malgré l'efficacité de cette attaque, il n'y a seulement qu'un seul point de départ depuis lequel l'attaque est lancée. Si une attaque est détectée assez tôt, il est possible de filtrer les paquets offensifs avant qu'ils ne quittent leur réseau d'origine.

La nouvelle génération d'attaques de type Denial of Service est connue sous le nom d'attaque Distributed Denial of Service (DDoS). En prolongeant l'idée d'une attaque de saturation du réseau, le DDoS fait la même chose mais avec plusieurs points de départ. La philosophie et l'objectif de cette attaque sont doubles. Primo, si une simple machine utilisée pour lancer l'attaque est découverte et désactivée, l'attaque, dans sa totalité aura presque toute sa puissance. Secundo, en utilisant plusieurs points de départs sur différents réseaux, un attaquant est capable de planter des réseaux plus larges, qui n'auraient pas été affectés pas un flood simple.

Faire Tomber Les Colosses

Avant de lancer ce type de DDoS flood, l'attaquant doit d'abord réserver différents hôtes sur différents réseaux. Le plus de réseaux et machines sont utilisées en point de départ, la plus puissante sera l'attaque. Une fois que chaque hôte s'est introduit, il doit installer un programme de client DDoS sur la machine qui serait prête à accomplir l'attaque. Une fois que le réseau des serveurs réservés est configuré avec le nouveau programme client, l'attaquant peut lancer une commande rapide depuis un programme serveur DDoS déclenchant chaque machine pour lancer l'attaque.

[graphique comparant 56k vs cable vs t1 vs t3]

Jusqu'à cette dernière vague d'attaques DDoS, on assumait que les hôtes résidants sur des backbones (connections avec une incroyable bande passante) ne pouvaient pas être sérieusement affectés par des attaques de saturation de réseau. Comme de larges providers (ISPs, FAI) s'en sont rendus compte, ce n'est plus le cas. En utilisant plusieurs petites connections de réseaux, un attaquant peut éventuellement saturer les plus grands ISPs et saturer toute leur bande passante. C'est ce qui a été démontré le plus efficacement avec les trois heures de coupures de Yahoo, et les attaques consécutives contre eBay, Amazon, Buy.com et autres grands sites web.

La difficulté à tracer

Il semble que les neophytes du réseau se demandent pourquoi ces attaques ne sont pas dépistées, et pourquoi on n'arrête pas l'auteur. Il est rare de voir des ISPs qui s'intéressent au dépistage de(s) l'individu(s) derrière ces attaques. Plutôt que de prendre le temps et l'effort d'effectuer une enquête (ce qui est long), la plupart des ISPs se rendent comptent qu'un filtre rapide refusant tout le trafic du site étant attaqué est une meilleure solution. De ce fait, l'ISP fait le travail de la personne qui a lancé l'attaque et bien plus efficacement. Comme vous pouvez l'imaginer, ce n'est pas vraiment une dissuasion pour ceux qui commettent l'attaque.

Une des principales raisons qui font que l'enquête d'une attaque DoS est longue est qu'elle implique de dépister tous les paquets touchant la cible. Plutôt que de quitter le point de lancement avec l'adresse IP de la machine qui est utilisée, les paquets sont attachés à une fausse source d'adresse IP. Comme l'information de l'IP dans chaque paquet varie fortement, et comme les adresses ne peuvent pas être prises au sérieux, un administrateur réseau doit tracer les paquets jusqu'à la source avec les routeurs, un par un. Cela demande de se connecter au routeur (souvent cela doit être fait sur une console physique pour des problèmes de sécurité), mettre en place un filtre ou sniffer pour détecter d'où les paquets proviennent jusqu'à ce routeur, et ensuite aller au nouveau routeur offensif. Cela présente des problèmes si on considère que chaque paquet peut traverser par exemple trente routeurs, de dix compagnies différentes.

L'action de fausser la source d'IP d'un paquet est appelée IP Spoofing et elle est la base d'une large variété d'attaques de réseaux. Une des intentions originelles de l'attaque de Denial of Service était de bloquer une machine hors du réseau pour prendre son identité. Une fois que vous avez pris l'identité de cette machine, il est aussi possible d'intercepter le trafic qui lui était destiné et de gagner l'accès à d'autres machines du réseau ciblé grâce à des relations internes, confiantes de l'hôte. Les attaquants aujourd'hui donnent l'impression d'avoir perdu le but premier que permettrai une attaque DoS.

Sauver la situation

Les attaques de Denial of Service ne sont pas nouvelles. Elles ont existé sous une forme ou une autre depuis que les ordinateurs ont été inventés. Auparavant elles consistaient en une saturation de ressources comme l'espace disque, la mémoire ou les cycles CPU. Ceux qui ne sont pas familiarisés avec le fonctionnement des ordinateurs crient souvent à des solutions rapides aux diverses attaques DoS qui sont un fléau pour notre réseau. Malheureusement, ceci est plus facile à dire qu'à faire.

Chaque jour en semaine, le matin et l'après-midi des millions de Français vont et repartent du travail. Ils s'entassent sur des routes deux ou quatre voies pour avancer lentement. Faire dix kilomètres en une heure est une chose assez commune pour ceux qui ont à faire en heures de pointe dans des zones à fort trafic des grandes villes du pays. Chaque jour, ils suivent ce rituel, criant et maudissant les autres milliers de conducteurs qui entravent les routes, et jour après jour le problème ne se fixe pas de lui-même. Que ce soit des paquets ou des voitures, les choses font qu'ils vont surcharger les routes ou connections réseau. Au bout d'un certain temps, trop d'entre eux vont pousser le trafic à une limite. Pourquoi est-ce que le problème de trafic n'est pas résolu? Nous savons tous que la solution serait de plus grandes et meilleures routes, plus de parkings, des horaires définis, et plus de sens commun derrière le volant. Il y a de fortes chances que ceci arrive un jour prochain. D'un autre côté, il est totalement différent de fixer chaque routeur sur chaque réseau et installer des mécanismes pour éviter des attaques de saturation du réseau.

En fin de compte, ce qui pourrait éliminer ces attaques serait plutôt une simple modification à effectuer. Tous les dispositifs de réseau qui acceptent ou font passer un trafic de réseau peuvent être paramétrés pour mieux gérer leur activité. Si un serveur web reçoit trop de requêtes, il va refuser les nouvelles connections de telle manière que les connections existantes puissent subsister. Cette technique est appelée throttling ou bandwidth limiting et elle est destinée à éviter les connections excessives, pour conserver les ressources et faire en sorte que les choses fonctionnent correctement. Malheureusement, cette philosophie n'est pas adoptée par les routeurs (les machines qui transfèrent tout le trafic internet) et donc les attaques de saturation de bande passante n'ont aucune résistance qui s'oppose à elles. Une très faible part des réseaux a compris que ceci était une bonne solution contre les attaques de flood. Dans leur cas, les routeurs sont paramétrés pour gérer le traffic et bloquer le trafic illégitime une fois détecté. Le problème de cette approche est qu'une fois que les paquets de flood ont atteint leur cible, les dégâts sont déjà faits. Le point faible de ce mécanisme est le temps de latence ajouté lorsque le routeur vérifie chaque paquet qui le traverse. A cause de ce ralentissement, les ISPs hésitent à implémenter cette solution.

Pour faire fonctionner la régulation de connexion (throttling) correctement, chaque routeur de réseau devrait avoir un mécanisme implémenté. Ceci permettrait à un routeur proche de la source de l'attaque de détecter le trafic illicite et de mettre un filtre qui le rejetterai avant qu'il ne quitte sont point de départ. Ceci entraîne évidemment la question "Comment peut-on savoir si le trafic est illégitime". En regardant en arrière dans la section IP spoofing, on peut facilement trouver une solution au problème. En réalité, le mécanisme est présent dans la plupart des Firewalls de ce jour.

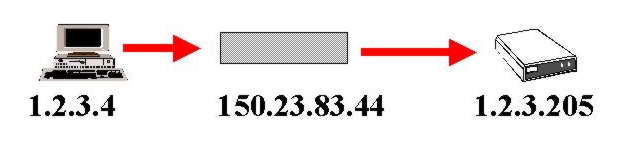

Dans le diagramme ci-dessus, il est montré un faux paquet avec l'adresse IP 150.23.83.44. Cela est du au fait qu'un tel paquet ne traverserait pas légitimement un réseau désigné par le sous réseau 1.2.3.x. A cause de ça, un quelconque routeur sur ce réseau (plus particulièrement celui utilisé comme passerelle vers le monde extérieur) recevant ce paquet l'ignorerait. Plutôt que de faire passer aveuglément le paquet sans se poser de question, les routeurs devraient discriminer les paquets suspicieux en refusant de les laisser passer au prochain routeur et donner une sorte d'alarme pour l'administrateur.

Un deuxième mécanisme qui aiderait à couper ces attaques pourrait être mis en place. Un jour donné, il y a une quantité moyenne de trafic qui passe à travers un quelconque routeur. En surveillant cette moyenne et en appliquant d'autres règles communes, les routeurs pourraient être configurés pour réguler le traffic hautement augmenté. Par exemple, si un routeur détecte une augmentation soudaine du traffic vers une machine de destination avec laquelle chaque paquet provient d'une origine depuis une adresse IP différente, c'est un bon signe d'attaque de saturation utilisant un paquet spoffé. Plutôt que de faire passer ce trafic vers le réseau, le routeur devrait réguler le traffic pour éviter le probable flood qui va s'ensuivre.

Comme indiqué plusieurs fois auparavant, plus facile à dire qu'à faire. Mettre en fonction ces dispositifs devient impossible à cause du nombre de fabricants de routeurs. Utiliser ces routeurs sur des réseaux de production sur l'open Internet concernerait des dizaines de milliers de compagnies maintenant leur présence sur Internet. Ces mises à jour demandent du temps et de l'argent, ce que les compagnies hésitent à sacrifier; jusqu'à la première attaque de ce type qu'elles subissent. Comme la plupart des incidents de sécurité, les compagnies tendent à implémenter des mesures de sécurité réactionnelles, rarement des mesures préactionnelles.

Pourquoi Demander Pourquoi?

A un moment ou un autre, tout le monde de demande pourquoi de telles attaques sont effectuées. Considérons les récentes séries d'attaques contre Yahoo, eBay et autres, qui sont un bon exemple comme un autre. Pour couper toute espérance d'explication valable, "Il n'y a pas de bonne raison!".

Il faut considérer que cette attaque DDoS affecte des centaines (si ce n'est pas milliers) de machines, dans une large variété de réseaux. Le seul but de cette attaque est de paralyser ou couper le site ciblé pour qu'il ne puisse plus recevoir de trafic légitime. Il y a une poignée de raisons pour faire ces attaques, mais aucune d'entre elles n'est valable ou justifiable. En d'autres termes, les attaques DoS sont sans intérêt et puériles.

La première raison qui est probablement celle qui a la plus longue histoire est la simple vengeance. Des sites vous ont trahi. Peut-être qu'ils vous ont spammé, arrêté d'héberger votre page web gratuite, viré votre père ou ils ont commis d'autres transgressions. Les attaques DoS sont une forme de vengeance virtuelle, spécialement contre les compagnies effectuant du commerce sur Internet. Le principal argument ici est que ces attaques causent des problèmes pour un nombre d'ISPs, et autres clients qui partagent la bande passante avec la cible, aussi bien que les clients satisfaits du site. Cela revient à l'analogie du scalpel contre la hache.

La deuxième raison est plutôt orientée vers les petits débutants de scripts, les défaceurs de pages web, et autres sous l'illusion qu'ils font partie de la communauté de la sécurité professionnelle. "Je l'ai fais pour montrer que le système était vulnérable!". C'est peut-être la justification la plus pathétique pour lancer une attaque DoS. Pour de nombreuses personnes, ce n'est pas différent d'un attaquant qui activerait un large dispositif nucléaire, proche d'un serveur de société et ensuite proclamerait "Vous voyez! Ca peut influencer vos opérations!". Bien sûr que ça le peut, ça a déjà été prouvé des milliers de fois.

La troisième raison que je peux proposer retombe dans le domaine de la récréation. "Si je ne peux pas jouer au foot, je vais jeter le ballon sur le toit pour que personne d'autre ne puisse y jouer!". Ce troisième type de mentalité est loin d'une justification de telles attaque. Ce désir d'une forme de punition d'un site devrait être considéré comme une réduction intellectuelle pour lancer ces attaques. C'est un bon moyen d'agir avec les compagnies misérables.

Mes Déclamations

Trois types d'individus méritent ici d'être insultés. Chacun est responsable de ce problème qui est une plaie pour les utilisateurs d'Internet, et chacun pourrait faire sa partie pour l'arrêter.

Chaque individu qui effectue une attaque DoS sait très bien ce qui pourrait lui arriver s'il se faisait attraper. Pratiquement rien. Il n'y a rien pour décourager quelqu'un de faire de telles attaques. Les rares fois où les administrateurs font un effort pour dépister l'utilisateur malveillant, ils se font évincer par l'ISP. Le jour suivant, l'attaquant revient online en accédant à Internet par l'intermédiaire d'un autre ISP. Jusqu'à l'attaque de Yahoo, le Bureau Fédéral d'Investigation (FBI) n'était pas concerné par ces attaques. Jusqu'ici, le FBI n'a pas eut à appréhender une attaque DoS dévastatrice contre leur propre page d'accueil (www.fbi.com). Pour une raison ou une autre, ces attaques étés vues comme un ennuie, non pas comme une atteinte au commerce des entreprises. L'Application de la Loi doit prendre un plus grand intérêt dans les attaques DoS et commencer à punir les responsables. Lors d'une attaque de ce type, un agent compétent d'application de la loi devrait être contacté pendant quelques heures pour poursuivre l'attaquant et peut-être obtenir des résultats.

Comme le FBI, les ISPs qui reçoivent ces attaques devraient prendre des mesures préactives pour prévenir les attaques DoS. Quand elles arrivent, les ISPs devraient aussi prendre plus de temps à dépister l'utilisateur et faire passer l'information vers le service d'application de la loi approprié. Plutôt que de silencieusement les couper d'Internet pendant une journée, prendre une apparence plus active et publique montrant que l'activité malveillante ne sera pas tolérée aurait un meilleur effet. Les ISPs qui ont peur d'une vengeance doivent se souvenir qu'ils sont dans la meilleure position pour arrêter les attaquants.

Finalement, les jeunes pathétiques (au sens propre et figuré) commettent ces attaques. Dans plusieurs cas, ces attaques sont lancées avec des scripts mythiques écrits en langages étrangers juste pour produire de l'effet. Il n'y a aucune grâce, aucune compétence, et aucun intellect derrière ces attaques. Vous n'êtes pas un hacker et vous ne méritez pas de respect pour vos actions enfantines. Vous n'êtes pas meilleur que les individus tordus qui pulvérisent une foule de spectateurs innocents avec une mitrailleuse, seulement pour entailler votre cible. Si vous ne pouvez pas vous exprimer mieux qu'avec une attaque de saturation, cherchez de l'aide offline. Vous en avez douloureusement besoin.

Traduction :

jericho@altranet.fr (hackzone117)

Autre traduction ici : hertz (sOyOs)

Auteur de l'article original : bmartin@attrition.org

Images originales : dalec@attrition.org

Infos trouvees sur : http://www.attrition.org