AFFICHER CET ARTICLE EN MODE PAGE ENTIERE

Sommaire

1) Rappels arithmétique

__1.1) Nombres premiers

__1.2) Congruence

__1.3) Algorithme d'Euclide

4) Le principe abstrait

__4.1) Choix des clés

__4.2) Cryptage

__4.3) Décryptage

5) Exemple concret

__5.1) Choix des clés

__5.2) Cryptage

__5.3) Décryptage

1.1 Nombres premiers

Un nombre premier est un nombre qui n'est divisible que par 1 ou par lui - même ( une liste des 10 000 premiers nombres premiers est à ce lien).

Dire qu'un un nombre est premier avec un autre signifie que le PGCD de ces deux nombres est 1.

1.2 Congruence

a et b appartiennent à l'ensemble Z.

a et b sont congrues modulo n ssi a et b ont le même reste dans la division euclidienne par n, ou bien plus simplement si (a-b) est divisible par n.

a et b congrue modulo n s'écrit : .a ![]() b (mod n)

b (mod n)

__________________________-a ![]() b [n]

b [n]

1.3 Algorithme d'Euclide

a et b apartiennnent à N* (les entiers naturels privés de 0), on suppose b < a

On utilise l'algorithme d'Euclide c'est à dire on remplace le couple (a ; b) par des couples de nombre de plus en plus petit qui ont le même ensemble de diviseur compris.

Operations |

Reste |

Commentaire |

on divise a par b |

r0 |

0 ≤ ro < b et PGCD (a , b) = PGCD (b , r0) |

si r0 ≠ 0 on divise b par r0 |

r1 |

0 ≤ r1< r0 et PGCD (b , r0) = PGCD (r0 , r1) |

si r1≠ 0 on divise r0 par r1 |

r2 |

0 ≤ r2< r1 et PGCD (r0 , r1) = PGCD (r1 , r2) |

..... |

.... |

.... |

.... |

.... |

.... |

.... |

r(n) |

.... |

si r(n)≠ 0 on divise r(n-1) par r(n) |

.... |

PGCD ( r(n-2) , r(n-1) ) = r(n) |

Après un nombre finie d'opération, on trouve un reste non nul, car les restes sont des nombres positifs et strictement décroissant.

On note r(n) le dernier reste non nul.

PGCD (a , b) = PGCD (b , r0)

___________= PGCD (r0 , r1)

___________= ....

___________= PGCD ( r(n-1) , r(n) )

___________= r(n)

Lorsque b ne divise pas a, le PGCD des entiers naturels non nuls a et b est égal au dernier reste non nul obtenu par l'algorithme d'Euclide;

Ex : PGCD (1636 , 1128)

1636 = 1128 * 1 + 208

1128 = 508 * 2 + 112

508 = 112 * 4 + 60

112 = 60 * 1 + 52

60 = 52 * 1 + 8

52 = 8 * 6 + 4

8 = 4 * 2

PGCD (1636 , 1128) = 4.

2) Introduction

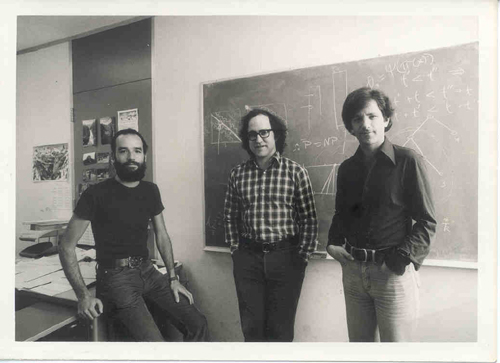

Cet article a pour but de vous expliquer le fonctionnement de la très célèbre methode de cryptage RSA (du nom de ses créateurs Ronald Rivest, Adi Shamir et Léonard Adleman.).

3) Un peu d'histoire

Développé au MIT (Massachussets Institute of Technology) en 1977 par Ronald Rivest, Adi Shamir et Leonard Adleman, le système RSA est un système à clef publique très sûr. Il est intéressant de noter que son invention est fortuite : au départ, Rivest, Shamir et Adleman voulaient prouver que tout système à clé publique possède une faille.

La puissance de chiffrement du RSA repose sur le fait que tous les systèmes peuvent être en définitive forcés, mais que l'on peut parvenir à une sécurité suffisante en rendant totalement irréaliste la quantité de travail qu'il faudrait fournir pour le forcer.

Il est fondé, sur le fait qu'il est très difficile de décomposer en produit de facteurs premier un grand nombre (voir impossible quand le chiffre depasse 150 chiffres), en effet les ordinateurs actuels les plus puissants ne peuvent decomposer en produit de facteur premier un nombre premier comportant plus de 130 chiffres. Personne ne peut le décomposer si ce n'est l'auteur ( pour information d'après Ron Rivest, la décomposition d'un nombre de 200 chiffres nécessite 4 milliards d'années de calculs sur ordinateurs, celle d'un nombre de 500 chiffres plus de 1025 milliards d'années).

En revanche si quelqu'un trouve comment factoriser rapidement de tels nombres, le RSA devient obsolète.

4) Le principe abstrait

Toute cette méthode repose principalement sur les nombres premiers.

Le développement du principe s'accompagne de démonstrations : elles nécessitent quelques bases en arithmétique.

Note : les signes ![]() , φ et ^ designe bien evidemment respectivement la congruence, phi (variable) et la puissance.

, φ et ^ designe bien evidemment respectivement la congruence, phi (variable) et la puissance.

On choisi 2 nombres premiers p et q (bien sûr plus p et q sont grand plus le cassage du code est difficile car il est difficile de décomposer un très grand nombre en facteurs premiers).

n et e sont publics.

p, q, φ(n) et d sont privés.

cle cleCryptage(void) premier = fopen("nb_premier_phi.txt","a"); /* On crée un fichier pour stocker les ___________________________________________/* nombres premier avec phi */ printf ("\n\nEntrez le nombre a crypter : "); for (i = 2; i< c.phi/2; i++) /* On incrit dans le fichier tous les nombres */ printf("\nUne liste des cles possibles d est disponible dans le fichier" _______"nb_premier_phi.txt"); for (c.e=1; c.e < (c.phi*c.phi); c.e++)/* On recherche une chiffre tel que e*d-1*/ printf("\ne = %lu\n",c.e); } |

Pour crypter un message M avec M < n il suffit de calculer C = M^e (mod n ) :

unsigned long int cryptage(unsigned long int nb, unsigned long int puiss, unsigned long int mod) printf("\nCRYPTAGE EN COURS...\n"); for (i=0, compt = -1; puiss > 0; i++, compt++ ) // on convertit la puissance en binaire for (i=0, j=0; tab[i] != 5; i++) // on convertit le binaire en puissance de 2 : par l = j; // on sauvegarde la valeur de j cad le nombre d'element ds le tableau tab2[] resultat[0]=0; for (i=0, res=1; i<l; i++) /* Dans la case i du tableau resultat se trouve nb^i */ return res; |

Pour décrypter C il suffit de calculer M = C^d (mod n) (car M

unsigned long int cryptage(unsigned long int nb, unsigned long int puiss, unsigned long int mod) printf("\nDECRYPTAGE EN COURS...\n"); for (i=0, compt = -1; puiss > 0; i++, compt++ ) // on convertit la puissance en binaire for (i=0, j=0; tab[i] != 5; i++) // on convertit le binaire en puissance de 2 : par l = j; // on sauvegarde la valeur de j cad le nombre d'element ds le tableau tab2[] resultat[0]=0; for (i=0, res=1; i<l; i++) /* Dans la case i du tableau resultat se trouve nb^i */ return res; |

5.1 Choix des clésTout d'abord on choisit A=3, H=641, D=2, S=201, '-'=1 pour crypter des mots.

- On calcule ensuite φ(n) = 28 *30 = 840.

- On choisit ensuite un cadenas d = 29 premier avec φ(n) (cad 840).

- On calcule maintenant e tel que ed ![]() 1 (mod 840) pour cela on utilise l'algorithme d'Euclide.

1 (mod 840) pour cela on utilise l'algorithme d'Euclide.

____ 840 = 28*29+28

____-29 = 1*28+1

puis :

____1 = 29-28

____1 = 29 - (840 - 28*29)

____1 = 29 * 29 - 840

- On obtient donc e = 29 car 29*29 ![]() 1 (mod 840) (29*29-1 est divisible par 840).

1 (mod 840) (29*29-1 est divisible par 840).

5.2 CryptagePour crypter le message M : AH-DHS cad M = (3, 641, 1, 2, 641, 201) il suffit de calculer C = (3^29 (mod 899), 641^29 (mod 899), 1^29 (mod 899), 2^29 (mod 899), 641^29 (mod 899), 201^9 (mod 899)).

Pour se faire on peut utiliser le code joint à l'article mais si vous voulez le faire à la main je vais vous donner la technique que j'utilise.

Tout d'abord il faut écrire 29 en binaire : 29 = (11101)b -> 29 = 16 + 8 + 4 + 1

On peut le faire directement si le chiffre n'est pas grand.

3^29 = 3^1 * 3^4 * 3^8 * 3^16 = 3 * 81 * 268 * 803 = 641 (mod 899).

Explication :

3^8 = 6561 mais comme 6561 > 899 on prend 268 car 6561 ![]() 268 (mod 899).

268 (mod 899).

3^16 ==> de même.

641^29 = 641^1 * 641^4 * 641^8 * 641^16 = 641 * 545 * 355 * 165 = 3 (mod 899).

De même :

1^29 = 1 (mod 899).

2^29 = 698 (mod 899).

201^29 = 897 (mod 899).

Le message envoyé sera donc C = (641, 3, 1, 698, 3, 897).

Pour décrypter le message il suffit de calculer C^d (mod 899) à l'aide du code joint à l'article ou à la main comme je vais l'expliquer.

Dans cet exemple e = d donc le décryptage est très facile, en effet :

641^29 ![]() 3 (mod 899) (calculer plus haut).

3 (mod 899) (calculer plus haut).

3^29 ![]() 641 (mod 899).

641 (mod 899).

1^29 ![]() 1 (mod 899).

1 (mod 899).

698^29 = -201^29 ![]() 2 (mod 899) car 698 - (-201) = 899.

2 (mod 899) car 698 - (-201) = 899.

3^29 ![]() 641 (mod 899).

641 (mod 899).

897^29 = -2^29 = -698 ![]() 201 (mod 899) car 897 - (-2) = 899.

201 (mod 899) car 897 - (-2) = 899.

On obtient donc le message décrypté M' = (3, 641, 1, 2, 641, 201) cad M' = AH-DHS.

On a bien M = M'.

Si e != d il suffit de faire comme précedemment (pour le cryptage).

Exemple :

avec d = 15.

15 = 8 + 4 + 2 + 1.

641^15 = 641^1 + 641^ 2 + 641^4 + 641^8 = 641 * 38 * 545 * 355 = 867 (mod 899).

Bien sûr ici 867 ne correspond à aucune lettre.

On remarquera que 641^4 = (641^2)^2 donc si l'on connait 641^2 (mod 899) cad 38 pour trouver 641^4 (mod 899) il suffit de faire 38^2 (mod 899) cad 545 (de même avec 641^8 avec 641^4).

En théorie, cracker RSA n'a rien de diffcile il suffit juste de décomposer la clé publique n en produit de facteurs premiers (par exemple 33 = 11 * 3) mais lorsque n dépasse 150 chiffres ce n'est plus du tout facile bien au contraire, aucun supercalculateur actuel n'est capable de factoriser n en un temps raisonnable.

Une autre technique, celle fois ci dites de brute force consiste à essayer tous les chiffres de 1 jusqu'à n et de le mettre à la puissance e (clé publique) le tout modulo n jusqu'à trouver le même chiffre que le crypté, dans quelle cas on aurai trouvé le chiffre décrypté.

Voici un petit code permettant de faire la dernière technique citée.

/* mod = clé n et puiss = clé e */ printf("\nTENTATIVE DE BRUTE FORCING EN COURS...\n"); for (i=0, compt = -1; puiss > 0; i++, compt++ ) // on convertit la puissance en binaire for (i=0, j=0; tab[i] != 5; i++) // on convertit le binaire en puissance de 2 : par l = j; // on sauvegarde la valeur de j cad le nombre d'element ds le tableau tab2[] /* On essaye toutes les valeurs possibles de M^e (mod n) avec M < n jusqu'à ce que le resultat egal à C*/ ___for (i=0, res=1; i<l; i++) /* Dans la case i du tableau resultat se trouve nb^i */ ____} |

Ce système reste de nos jours le système cryptographique à clé publique le plus utilisé et le plus sûr. On estime qu'une clef RSA de 512Bits sera cassée au bout d'environ 107 millions d'années par une machine modeste (architecture x86, ~1Ghz), une clef de 1024Bits sera quant à elle 1.3x10^154 fois plus complexe à casser. Il permet également de valider l'authenticité des personnes (l'utilisation d'une clef de décryptage erronée entraînera fatalement un décryptage faux).

En revanche ses calculs consomment énormement de mémoire, il est considéré comme 1000 fois plus lent que son concurrent direct le DES. Cet inconvénient n'en est pas un sur un ordinateur récent mais il le devient quand il est question de ce type de cryptage pour une utilisation embarquée (de type carte bancaire ou téléphone portable [bien que quand je surf sur le wap avec mon téléphone portable les données soit cryptées en rsa])

De plus, le système RSA récupère également les avantages du principe de clefs publiques et privées. Appelé système à clef asymétrique, dans lequel seule la clef de déchiffrement doit être tenue secrète, la clef de chiffrement pouvant être rendue publique, à condition qu'il soit impossible virtuellement d'en déduire la clef secrète. Cela amène de nombreux avantages, parmi lesquels

8) Conclusion

En théorie, le cryptosystème RSA n'est pas inviolable, il "suffit juste" de factoriser n en produit de facteurs premiers. Cependant la puissance actuelle des supercalculateurs ne permet pas de réaliser ce travail à une échelle de temps raisonnable (voire humaine) à partir du moment où n dépasse 150 chiffres.. A partir de là, le RSA se révèle pour l'instant comme incassable.

Peut-on alors affirmer à partir de là que le RSA a un long futur devant lui ?

On pourra répondre par l'affirmative tant que la puissance de calcul disponible ne soit suffisante pour faire le travail de factorisation en un temps raisonnable. Ce sera aussi le cas tant que l'on ne trouvera pas un algorithme permettant de factoriser en un temps raisonnable. Dans ces cas là il faudra trouver une autre méthode.

Ainsi, malgré quelques inconvénients (mémoire utilisée, puissance nécessaire, ...), le RSA est un cryptosystème proche de la perfection.

9) Références

[] http://rsa.lissyx.dyndns.org/

[] http://www.commentcamarche.net/crypto/rsa.php3

[] http://www.security-labs.org/index.php3?page=6

Voici le code source de mon programme permettant de crypter, décrypter et de brute forcer un chiffre.

prototypes.h

typedef struct unsigned long int puissance(int a, int b); |

cryptage.h

unsigned long int cryptage(unsigned long int nb, unsigned long int puiss, unsigned long int mod) printf("\nCRYPTAGE EN COURS...\n"); for (i=0, compt = -1; puiss > 0; i++, compt++ ) // on convertit la puissance en binaire for (i=0, j=0; tab[i] != 5; i++) // on convertit le binaire en puissance de 2 : par l = j; // on sauvegarde la valeur de j cad le nombre d'element ds le tableau tab2[] resultat[0]=0; for (i=0, res=1; i<l; i++) /* Dans la case i du tableau resultat se trouve nb^i */ return res; |

decryptage.h

// Remarque : c'est exactement la même chose que pour cryptage() unsigned long int decryptage(unsigned long int nb, unsigned long int puiss, unsigned long int mod) _printf("\nDECRYPTAGE EN COURS...\n"); _for (i=0, compt = -1; puiss > 0; i++, compt++ ) // on convertit la puissance en binaire for (i=0, j=0; tab[i] != 5; i++) // on convertit le binaire en puissance de 2 : par l = j; // on sauvegarde la valeur de j cad le nombre d'element ds le tableau tab2[] resultat[0]=0; for (i=0, res=1; i<l; i++) /* Dans la case i du tableau resultat se trouve nb^i */ return res; |

brutus_attack.h

unsigned long int brutus_attack(unsigned long int c, unsigned long int puiss, unsigned long int mod) printf("\nTENTATIVE DE BRUTE FORCING EN COURS...\n"); for (i=0, compt = -1; puiss > 0; i++, compt++ ) // on convertit la puissance en binaire for (i=0, j=0; tab[i] != 5; i++) // on convertit le binaire en puissance de 2 : par l = j; // on sauvegarde la valeur de j cad le nombre d'element ds le tableau tab2[] /* On essaye toutes les valeurs possibles de M^e (mod n) avec M < n jusqu'à ce que le resultat egal à C*/ ___for (i=0, res=1; i<l; i++) /* Dans la case i du tableau resultat se trouve nb^i */ ___if ( res == c) } |

crypt-rsa-ge.c

#include <stdio.h> void demande(void) if ((premier = fopen("nb_premier_phi.txt","r")) != NULL) system("cls"); printf("\n\n--------[1 Crypter un nombre\n"); switch(choix) getch(); unsigned long int puissance(int a, int b) for (i=0; i<b; i++) return res; cle cleCryptage(void) premier = fopen("nb_premier_phi.txt","a"); /* On crée un fichier pour stocker les nombres */ printf ("\n\nEntrez le nombre a crypter : "); for (i = 2; i< c.phi/2; i++) /* On incrit dans le fichier tous les nombres */ printf("\nUne liste des cles possibles d est disponible dans le fichier nb_premier_phi.txt"); for (c.e=1; c.e < (c.phi*c.phi); c.e++) /* On recherche une chiffre tel que e*d-1 soit divisible par phi */ printf("\ne = %lu\n",c.e); } cle cleDecryptage(void) cle cleCassage(void) int main(void) } |

BY SKYRUNNER

Copyright © 2005 ARENHACK - DHS